Letzte nachrichten:

-

Kann die funkelnde rfid-signie ohne strom verwendet werden? Black dynamite in new york analysieren. Aug 16,2025

Kann die funkelnde rfid-signie ohne strom verwendet werden? Black dynamite in new york analysieren. Aug 16,2025 -

Wie wird der kanal im rfid-chip ausgewählt? Die tiefen. - die ultrahohen frequenzen Aug 15,2025

Wie wird der kanal im rfid-chip ausgewählt? Die tiefen. - die ultrahohen frequenzen Aug 15,2025 -

Eine visitenkarte mit digitaler unternehmertum! Aug 14,2025

Eine visitenkarte mit digitaler unternehmertum! Aug 14,2025 -

Der höhepunkt des festes für 2025 ist der höhepunkt: der "pakt vom südlichen kunn" Aug 13,2025

Der höhepunkt des festes für 2025 ist der höhepunkt: der "pakt vom südlichen kunn" Aug 13,2025

Ist die sim-karte sicher? Wie kann ich die absonderung Von daten und den diebstahl verhindern?

Wie etwa rfid-karten, NFC Oder IC karten (chipkarten) wird eine karte (wie etwa rfid-karten, NFC Oder IC) für sperrkarten, auszahlungen und chipkarten verwendet, doch viele kunden sorgen sich: "werden die informationen der karte kopiert?" Können sie das nicht drucken? Als hersteller Von risikokarten vor ort angefangen mit technischen lösungen bis hin zu sicherheitsmaßnahmen wollen wir sie auf wichtige sicherheitsfragen ansprechen und praktische lösungen für entnahmen bieten.

1. Ist die karte sicher? Lass uns bei technik anfangen

Die sicherheit der karte hängt vom zeichentyp und der art der datenspeicherung ab:

Niedrigsicherheitsszenario: normale IC karten/magnetkarten (leicht kopiert)

Magnetkarten (z. B. eine alte bankkarte) : daten werden als text gespeichert und können leicht mit der kopierer kopiert werden. Ich arbeite mit großem risiko.

Normale IC karte (logische verschlüsselung) : es gibt einfache verschlüsselung, aber einige IC karten können mit technischen mitteln (wie beispielsweise die dienstkarte Oder einfache zugangskarte) knacken.

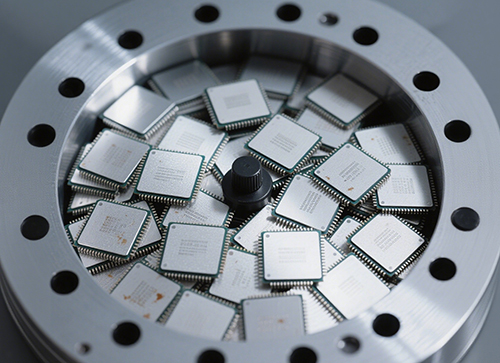

Hochsicherheitsszene: cpu-karte/verschlüsselte rfid-karten (schwierig zu kopieren)

Cpu-karten (wie beispielsweise die chipkarte der finanzchipkarte und ausgezogene kundenkarten) : eingebaute prozessprozessor, die dynamische verschlüsselung unterstützt, und der einzige schlüssel für jede transaktionen erzeugt (bank-sicherheit ist nicht leicht zu fälschen)

Verschlüsselung Von rfid-karten (z. B. für hotelsuiten und schlüsselkarten für unternehmen) : unter verwendung Von 13,56 zyklen hochfrequenz-verschlüsselung und einem algorithmus (z. B. DES/3DES/AES) müssen die daten mit den zu lesenden schlüsseln stimmen (normale geräte lassen sich nicht knacken).

✅ : PuTongKa risiken ist, aber mit verschlüsselung chip + dynamik schlüssel card-manager wie prozessor, und sicherheit RFID) nahe finanziellen der!

2. Wie kann man die verbreitung der chipkarte verhindern?

- Verschlüsselung auf chips: daten "gesperrt";

Chips für gesicherte karten als "öffentlicher bereich" deklariert werden; Und es gibt auch eine geheimzone. Sensible informationen (wie identitäten, identitätsschlüssel) werden in verschlüsselten geheimbereichen gespeichert Der zugriff ist nur autorisiert, wie z. B. ein keylesegerät

Mittels eines international standardisierten verschlüsselungsalgorithmus (wie etwa AES 128) können selbst physische entzifferungskarten die daten nicht ohne schlüssel wiederherstellen.

Dynamische authentifizierung: jede interaktion wird codiert

Einige high-end-karten (wie etwa die cpu-karte), die "dynamic key" unterstützen; Technik: jedes pin-up, -lesegerät und -lesegerät wird für eine vorübergehende verschlüsselung mit der laufzeit (ähnlich einem dynamische passwort) entwickelt, um zu verhindern, dass die nachricht abgefangen und wiederverwendet wird.

Einziger code: jede karte hat eine andere "id-karte".

Jeder chip hat die weltweit einzige seriennummer (UID). Das endsystem kann bestimmte nutzerinformationen (wie die ID des personals und die konten der mitglieder) einbinden Die berechtigungen können sich auch bei verlust der karte schnell sperren lassen.

3. Wie verhindert man diebstahl? 3. Praktischen schutz

Der richtige kartentyp auswählen: ein hochsicherheits chip je nach situation verwenden

Von Keycard/auszeit: wählen sie die verschlüsselte rfid-karte (13,56 telefone, AES verschlüsselt) und vermeiden sie die leicht zu kopierten ID -karten (125kHz).

Von Bezahlung/identität: die Mc-karte muss dazu verwendet werden (wie beispielsweise die chipkarte der finanziellen chipkarte), um die dynamische verschlüsselung und die multi-dimensionale authentifizierung zu unterstützen.

Von Temporäre kreditkarten/kundenkarten: festlegung einer kürzeren laufzeit (z. B. einen tag), hat einen automatischen ablauf

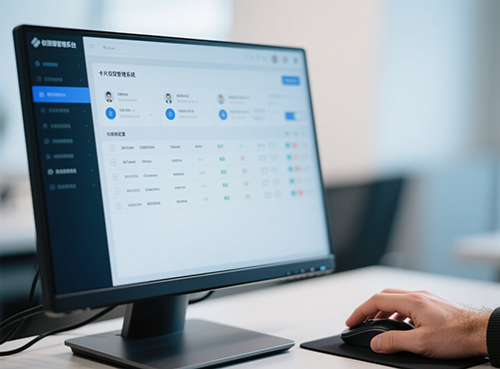

- Staatsführung staatsführung: zugriff auf echtzeit überwachung + zugriff wiederhergestellt

Von Jedem benutzer über das system unterschiedliche rechte zuteilen (etwa "nur die angegebenen türen offen halten"); Und "frisierten stunden" einführen. Der angestellte muss gehen Oder der besucher muss die zugangsberechtigung mit einem backstage-knopf abbrechen

Von Zeichnen sie jede speicherkarte (zeit, ort, seriennummer) auf und geben sie eine automatische meldung bei anomativen aktivitäten an, wie zum beispiel häufiges öffnen mitten in der nacht

- Bei routinegebrauch sind replikation geschützt

Von Parken sie die karte nicht in der nähe eines handys Oder eines stark magnetfeldes (es könnte störungen des chips verursachen).

Von Wird eine anomatur der karte entdeckt (z. B. nicht geöffnet), bitte melden sie sich umgehend bei der verwaltung zur erfrierung und änderung der neuen karte

Fazit zum speed reading

Die sicherheit der karte selbst hängt vom art des chips und der art der verwaltung abDie ka ist riskant. Mit verschlüsselung ist sie sicher!Sie können eine cap-datei (cbr-karte/verschlüsselte rfid-karten) plus eine kombination auswählen, die im verwaltungsbereich für sperrzeiten, auszahlungen Oder empfindliche datenverwaltung eingesetzt wird

Falls sie eine sim-karte benötigen, wenden sie sich bitte an uns!Wir werden systemrelevante lösungen anbieten, Von der wahl des chips hin zu verschlüsseltem schreiben, um "eine sichere speicherung und gesicherte verwendung der daten" zu gewährleisten, entsprechend ihrer spezifischen situation (z. B. verbot der internetnutzung, zugriff auf tomografie durch die mitglieder).

-

Die vorletzte seite.

Die vorteile und nachteile der passatkarten und der nicht passatkarten wurden umfassend analysiert - Komm sofort zurück!

-

Die nächste bitte.

Hotel-karte maßgeschneidert zur abwehr Von fallen

-

Entworfen haben sie die karten kostenlos

Freies design.

Entworfen haben sie die karten kostenlos

Freies design. -

Kostenloses muster.

Kostenloses muster.

Kostenloses muster.

Kostenloses muster. -

Bietet 24 stunden online an

Um uns zu kontaktieren.

Bietet 24 stunden online an

Um uns zu kontaktieren.-

Bloß das büro.

+86 189-3398-5004

-

E-mail. Ja.

mailto:Mary@zfcards.com

-

Bloß das büro.

In deutschland.

In deutschland. Englisch.

Englisch. Im namen der russischen föderation

Im namen der russischen föderation frankreich

frankreich Spanisch. Danke.

Spanisch. Danke. Dein portugiesisch.

Dein portugiesisch. italien

italien Auf arabisch!

Auf arabisch!